Virus-encryptor: как да се излекува и декриптира файловете? Дешифрирайте файловете след криптографския вирус

От само себе си, вирусите като компютърна заплахаднес никой не изненадва. Но ако по-рано те засегнаха системата като цяло, причинявайки неизправности в нейната оперативност, днес, с появата на такова разнообразие като вирусно-шифротел, действията на проникващата заплаха се отнасят до повече потребителски данни. Това представлява може би дори по-голяма заплаха, отколкото разрушителна за изпълними Windows приложения или шпионски аплети.

Какво представлява криптографският вирус?

Сам по себе си, кодът, написан в самопротоколавирусът включва криптиране на почти всички потребителски данни чрез специални криптографски алгоритми, които не засягат системните файлове на операционната система.

Отначало логиката на излагането на вируса на мнозина не беше такаванапълно разбираемо. Всички са изчистени само когато хакерите, създали такива аплети, започнаха да изискват пари за възстановяване на първоначалната структура на файловете. В този случай проникналият вирус-шифровач декриптира файлове поради неговите характеристики не позволява. За целта ви е необходим специален декодер, ако желаете, кода, паролата или алгоритъма, необходими за възстановяване на съдържанието, което търсите.

Принципът на проникване в системата и работата на вирусния код

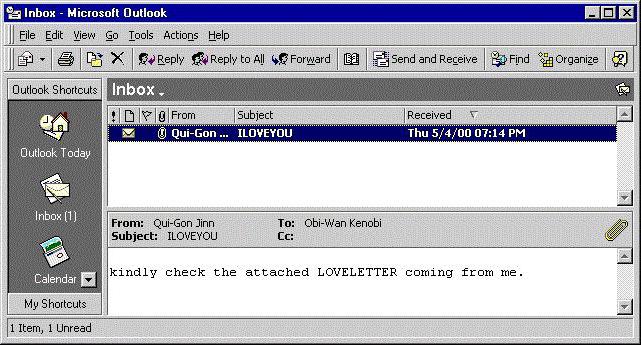

Като правило, "вдигнете" такъв шуменИнтернет е достатъчно труден. Основният източник на разпространението на "заразата" е електронна поща на ниво, инсталирана на даден компютърен терминал като софтуера Outlook, Thunderbird, The Bat и т.н. Трябва да се отбележи наведнъж: .. Email уеб сървъри не са засегнати, тъй като те имат по-висока степен на защита, както и достъп потребителските данни е възможно, с изключение на нивото на облак съхранение.

Друго нещо е приложението на компютъратерминал. Ето защо, за действието на вирусите, полето е толкова широко, че е невъзможно да си представим. Вярно е, че и тук си струва да направите резервация: в повечето случаи вирусите са насочени към големи компании, от които е възможно да се "откъснат" парите за предоставяне на код за декриптиране. Това е разбираемо, тъй като не само локалните компютърни терминали, но и сървърите на такива фирми могат да съхраняват не само тази напълно поверителна информация, но и файлове, така да се каже, в едно копие, което в никакъв случай не подлежи на унищожаване. След това декриптирането на файловете след криптографския вирус става доста проблематично.

Разбира се, обикновен потребител можеда претърпи такова нападение, но в повечето случаи това е малко вероятно, ако следвате най-простите указания за отваряне на прикачени файлове с разширения от неизвестен тип. Дори ако пощенският клиент дефинира прикачен файл с разширение .jpg като стандартен графичен файл, първо трябва да се провери с редовен антивирусен скенер, инсталиран в системата.

Ако това не стане, отворете го двойнокликнете (стандартен метод) ще започне кода за активиране, и ще започне процеса на шифроване, след което същото Breaking_Bad (-encryptor вируса), не само няма да бъде изтрит, но файловете не могат да бъдат възстановени след отстраняване на опасността.

Общите последици от проникването на всички вируси от този тип

Както вече беше споменато, повечето от вирусите на товатип проникват в системата чрез електронна поща. Е, да кажем писмо със съдържание като "Променихме договора, сканирайте в прикачения файл" или "Изпратихте товарителница за превоза на стоките (копие там)" на голяма регистрирана организация. Естествено, един нищо неподозиращ служител отваря файла и ...

Всички потребителски файлове на ниво офисдокументи, мултимедия, специализирани AutoCAD проекти или дори някакви общи данни мигновено да се кодират и ако компютърен терминал се намира в локална мрежа, вирусът може да се предава по-нататък чрез криптиране на данните на други машини (това се забелязва от "спиране" срив на системата програми или в момента приложения).

В края на процеса на криптиране самият вирус,очевидно, той изпраща един вид отчет, след което компанията може да получи съобщение, че такава и такава заплаха е проникнала в системата и че само такава и такава организация може да я дешифрира. Това обикновено се отнася до вируса [email protected]. Следва изискването за плащане на услуги за дешифриране с предложението за изпращане на няколко файла на имейла на клиента, което най-често е фиктивно.

Увреждане от въздействието на кода

Ако някой не е разбрал: дешифриране на файлове след вирус-шифровач - процесът е доста труден. Дори да не "следвате" изискванията на нападателите и да се опитвате да използвате официални държавни структури за борба с компютърните престъпления и да ги предотвратите, обикновено няма нищо полезно.

Ако изтриете всички файлове, възстановетесистема и дори да копирате оригиналните данни от сменяем носител (разбира се, ако има такова копие), все едно с активирания вирус всичко ще бъде криптирано отново. Така че не е необходимо да се заблуждавате, особено когато вмъквате едно и също флаш устройство в USB порта, дори потребителят няма да забележи как вирусът криптира данните. Точно тогава точно няма да имате проблеми.

Първоначално в семейството

Сега нека обърнем внимание на първияCipher-вирус. Как да се излекува и декриптира файловете след въздействието на изпълнимия код, приложен в прикачен файл с имейл, в момента на появата му никой никога не е мислил. Осъзнаването на величината на бедствието дойде с времето.

Този вирус има романтично име "Обичам"Вие ». Никой нечервен потребител отвори прикачен файл за електронна поща и получи напълно невъзпроизводими мултимедийни файлове (графики, видео и аудио). След това обаче подобни действия изглеждаха по-разрушителни (вредят на медийните библиотеки на потребителя) и никой не им трябваше пари.

Най-нови модификации

Както можем да видим, еволюцията на технологиите е станала доста добраособено ако смятаме, че много водачи на големи организации незабавно избягат да платят за дешифриране на действията, без да мислят, че е възможно да загубят както пари, така и информация.

Между другото, не гледайте на всички тези "леви"публикации в интернет, казват те, "Платих / платих необходимата сума, получих код, всичко беше възстановено". Глупости! Всичко това е написано от разработчиците на вируса, за да привлекат потенциал, съжалявам, "смукачи". Но според стандартите на редовен потребител сумата за плащане е доста сериозна: от стотици до няколко хиляди или десетки хиляди евро или долари.

Сега погледнете най-новите видове вируси такиватип, които бяха спрени сравнително наскоро. Всички те са практически подобни и се отнасят не само до категорията криптографи, но и до група от така наречените изнудвачи. В някои случаи те действат по-правилно (като paycrypt), като привидно изпращат официални бизнес предложения или съобщения, които някой се интересува от сигурността на потребителя или организацията. Такъв вирус-шифротел със своето съобщение просто заблуждава потребителя. Ако той предприеме дори и най-малкото действие за плащане, всички - "развод" ще бъдат в пълен размер.

XTBL вирус

Сравнително нов XTBL вирус може да бъдеприписан на класическата версия на криптографа. Обикновено тя прониква в системата чрез имейл съобщения, съдържащи прикачени файлове под формата на файлове с разширение .scr, което е стандартно за скрийнсейвъра на Windows. Системата и потребителят смятат, че всичко е наред и активира преглеждането или запазването на прикачения файл.

Уви, това води до тъжни последици: имената на файловете се преобразуват в набор от знаци и към основното разширение се добавя .xtbl, след което се появява съобщение за възможността за декриптиране след плащане на определена сума (обикновено 5 000 рубли) на желания пощенски адрес.

CBF вирус

Този вид вирус принадлежи и към класиците на жанра. Той се появява в системата след отваряне на прикачени файлове към електронната поща, след което преименува потребителските файлове, добавяйки в края разширение като .nochance или .perfect.

За съжаление декриптирането на криптографския вирусТози вид анализ на съдържанието на кода, дори и на етапа на появата му в системата, не е възможен, тъй като след приключване на действията си той извършва самоликвидиране. Дори такива, както мнозина вярват, универсален инструмент, като RectorDecryptor, не помага. Отново потребителят получава писмо с искане за плащане, което се дава в продължение на два дни.

Вирусът Breaking_Bad

Този тип заплаха работи по същия начин, но преименува файловете в стандартната версия, добавяйки към разширението .breaking_bad.

Тази ситуация не е ограничена. За разлика от предишните вируси, това може да създаде още едно разширение -. Heisenberg, така че не винаги е възможно да намерите всички заразени файлове. Така Breaking_Bad (вирус-encryptor) е доста сериозна заплаха. Между другото, има случаи, когато дори лицензиран пакет от Kaspersky Endpoint Security 10 пропуска този вид заплаха.

Вирус [email protected]

Ето още една, може би, най-сериозна заплаха,който е насочен предимно към големи търговски организации. По правило писмото идва в отдела, който изглежда съдържа промени в споразумението за доставка или дори коносамент. Прикаченият файл може да съдържа обикновен .jpg файл (вид изображение), но по-често изпълним скрипт .js (Java аплет).

Как да декодираме криптографски вирус от този тип? Съдейки по това, че по някакъв начин се използва някакъв неизвестен алгоритъм RSA-1024. Ако започнем с името, можем да предположим, че това е 1024-битова кодираща система. Но ако някой си спомни, днес 256-битовата AES се смята за най-съвършената.

Virus-encryptor: как да излекувате и декриптирате файлове, използващи антивирусен софтуер

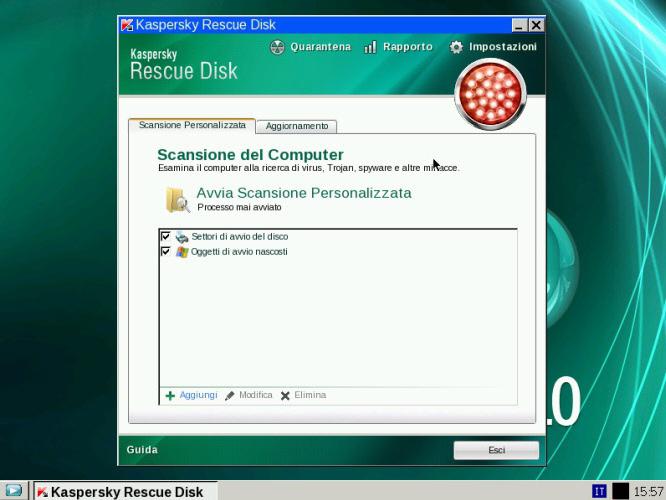

Към днешна дата, за да дешифрира заплахите на такиватип решения все още не са намерени. Дори такива майстори в областта на антивирусната защита, като Kaspersky, Dr.Sc. Web и Eset, не могат да намерят ключа за решаване на проблема, когато вирусният шифротел наследи системата. Как да лекувам файловете? В повечето случаи се препоръчва да се изпрати заявка до официалния сайт на разработчика на антивируса (между другото, само ако в системата има лицензиран софтуер на този програмист).

При това трябва да прикачите няколко кодиранифайлове, както и техните "здрави" оригинали, ако има такива. Като цяло, като цяло, малко хора държат копия на данни, така че проблемът с тяхното отсъствие само засилва една вече неприятна ситуация.

Възможни начини за ръчно идентифициране и разрешаване на заплаха

Да, сканирането с конвенционални заплашителни антивируси ги определя и дори ги премахва от системата. Но какво ще кажеш за информацията?

Някои се опитват да използватпрограми-декодери като вече споменатия полезен RectorDecryptor (RakhniDecryptor). Забележете веднага: това не ви помага. И в случая на вируса Breaking_Bad, той може да направи много много вреда. И затова.

Факт е, че хората, които създават такива вируси,опитайте се да се защитите и да дадете инструкции на другите. Когато използвате помощни програми за дешифриране, вирусът може да реагира по такъв начин, че цялата система "лети" и с пълно унищожаване на всички данни, съхранени на твърди дискове или в логически дялове. Това е, така да се каже, демонстрационен урок за възпитание на всички, които не искат да плащат. Остава да се разчита само на официални антивирусни лаборатории.

Кардинални методи

Въпреки това, ако нещата наистина са лоши,информация за даряване. За да се освободите напълно от заплахата, трябва да форматирате целия твърд диск, включително виртуални дялове, и след това да инсталирате отново "операционната система".

За съжаление, няма друг изход. Дори връщането на системата към определена запазена точка за възстановяване няма да помогне. Може би вирусът ще изчезне, но файловете ще останат криптирани.

Вместо последващо слово

В заключение, следва да се отбележи, че ситуацията е следната: криптографският вирус прониква в системата, извършва черната си работа и не се лекува с никакви познати методи. Антивирусната защита не беше готова за този вид заплаха. От само себе си се разбира, че е възможно да се открие вирус след неговия ефект или да се изтрие. Но кодираната информация ще остане непривлекателна. Така че бих искал да се надявам, че най-добрите умове на антивирусните софтуерни компании ще намерят решение, въпреки че съдейки по алгоритми за кодиране, ще бъде много трудно да се направи. Спомнете си най-малко машината за кодиране Enigma, която е била в германския флот по време на Втората световна война. Най-добрите криптографи не успяха да решат проблема с алгоритъма за дешифриране на съобщенията, докато не влязат в свои ръце. Тук са и нещата тук.