Какво е ID? ID и парола

Как да разпознаете нужнотоИнформация? Изтеглете играта и тя предостави точно данните ви. Или се върна на сайта и той те позна. Какъв е механизмът за реализиране на това умение в областта на технологиите, за да се разпознае кой е кой е сред хората? Разпознаването е възможно точно поради идентификаторите. Но какво е ИД?

Въпросът за идентификация на потребителя или обекта в програмирането и системното инженерство

Идентификатор се разбира като уникална функция, която ще ви позволи да изберете желания обект сред много други:

- Уникална характеристика на обекта или обекта за достъп.

- Уникално име за електрически сигнал, предаван в устройството или неговата функционална схема.

- Лексикално означение, което определя едно цяло. Аналогията може да се направи с уникално име. Има начин да се позовем на него в самата система.

Обща теоретична идентификация на базата

Като цяло идентификаторите излагат малкоизисквания. Едно обичайно нещо е уникалността и способността да се търси конкретен обект върху него. Освен това, в зависимост от средата за внедряване, може да има изисквания за съдържанието на идентификатора: само числа или набор от латински букви или нещо подобно. Също почти навсякъде не можете да използвате думи, запазени от системата като идентификатори. Това е ID. На този кратък теоретичен курс може да се счита за завършен.

Използване на ИД за защита

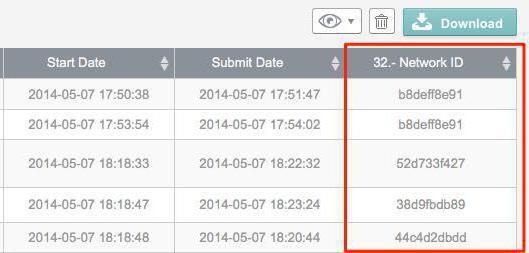

Какво представлява ИД за защита на данните? Да приемем, че има ситуация, при която се разпространява локалната мрежа. Не бива да се свързва с компютри на трети страни, тъй като това може да доведе до изтичане на информация. Как да гарантираме сигурността в мрежата? Всеки компютър има свой собствен уникален номер, който по подразбиране е известен само на него. Конфигурира протокола на локалната мрежа, според който компютрите от даден списък могат да се свързват с него. След това трябва да изброите всички компютри в този списък - и защитата на базата на ID е готова. Такъв идентификационен код напълно се справя с паролите в мрежата.

Трябва да се има предвид, че такова използване е все ощеима някои недостатъци като възможността да получи достъп до един от компютрите и да изпрати заявки от него до локалната мрежа. Но този аспект не се ограничава до възможността за прилагане. Така че, с помощта на идентификатора, можете да конфигурирате нивото на достъп от различни машини (които по подразбиране ще имат различно ниво на защита). Тогава новите служители или тези, които нямат подходящо ниво на достъп, няма да могат да изпращат команди и погрешно или умишлено ще навредят на компании. Това означава, че ще бъде въведена схема, в която се използва парола за самоличност, но ще има "ограничен брой" хора (компютри) "знаейки".

Използване на ИД в приложения

Използват ли се идентификатори в приложениетопрограми като асистент-счетоводители или игри? Да, и как! Ако разгледаме примера на играта, има отделни идентификатори за всеки потребител на компютър, отделно за всеки записан неща, които има в раницата и чантата. Нейният идентификатор (дори и временно) дори има елементи, които се използват в игрите. Тяхното присъствие ви позволява да свържете линиите на програмния код с определени снимки, с които плейърът може да взаимодейства с клавиатурата или мишката.

В работните програми има идентификаторивсяко поле, в което се въвежда информация за по-нататъшна обработка. Благодарение на идентификатора, то може да бъде извлечено от базата данни и използвано по предназначение. Освен това с тяхна помощ може да се установи кой от тях има достъп до потребители с определено ниво на достъп.

Използвайте идентификационния номер за разпознаване в онлайн услугите

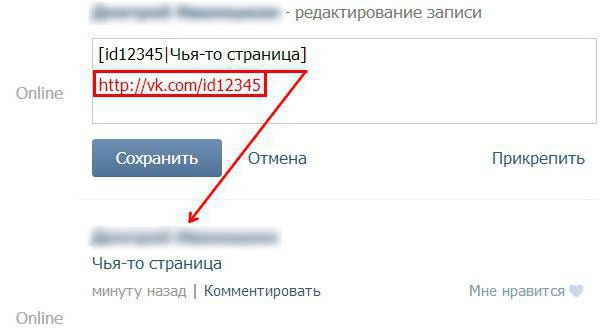

Прилагат ли се тук, и ако е така, какво еID в мрежовите технологии? Идентификаторите намериха своята употреба в онлайн услугите. Нека да разгледаме най-простия пример - социалните мрежи. Как разграничават потребителите? Благодарение на уникалния идентификатор, който се съдържа дори в адреса на страницата на всеки потребител. Използвайки идентификатора, системата определя коя кореспонденция трябва да се показва и с кои хора, какви снимки и видеоклипове трябва да се показват на личната страница на потребителя. Но дори и това не е единственото ограничение: по този начин, когато се въвежда от всеки нов адрес към определен идентификатор на страница, системата иска да въведе парола, за да провери дали собственикът е профил или не. Дори приложенията в социалните мрежи използват идентификатор на вградената рамка за удобна работа с приложението на базата на данните му.

Използвайте вашите идентификатори във всеки сайт,където потребителите са създадени. Използва се технологията на идентификаторите в игрите, за които е необходим достъп до световната мрежа. Но винаги ли е необходимо? Представете си, че играете някъде в играта, дали компютърът винаги ще изпраща данни? Не, не е необходимо - след преминаване през идентификационния процес се отваря поток от обмен на данни с този компютър и услугата знае, че от другата страна сте. И неща като идентификацията на артикулите в Minecraft или друга игра се предават само когато потребителят бъде идентифициран и когато клиентът затвори и го отвори отново, те отново ще се появят.

Но това предполага необходимостта от зачитанеопределена техника за безопасност. Така, потокът на обмен на данни може да се затваря след определен период от време (обикновено няколко часа), и (ако има) не може да бъде затворена. Така че, ако не искате да получите достъп до вашия профил на сайта на някой друг, който има достъп до вашия компютър, не се нередно да се предпазите, като натиснете бутона за излизане всеки път, когато отида.

заключение

Това е, което предоставя идентификаторът, и такашироки аспекти на прилагането му. Но дори и в общи линии, не всичко е осветено - така че си струва да се разкаже повече за идентификаторите в микроелектрониката, видовете документи за самоличност в различни системи (смятан за най-често срещаните), както и редица други неща, в които те се използват. Сега можете да използвате придобитите знания, за да се създаде по-голяма сигурност в домашната си мрежа компютри и за разбиране на сложността на работата на мрежовите услуги.